Tam Güvenlik için IPS ve IDS yapabilen UTM Firewall Cihazları Vazgeçilmez Hale Geldi

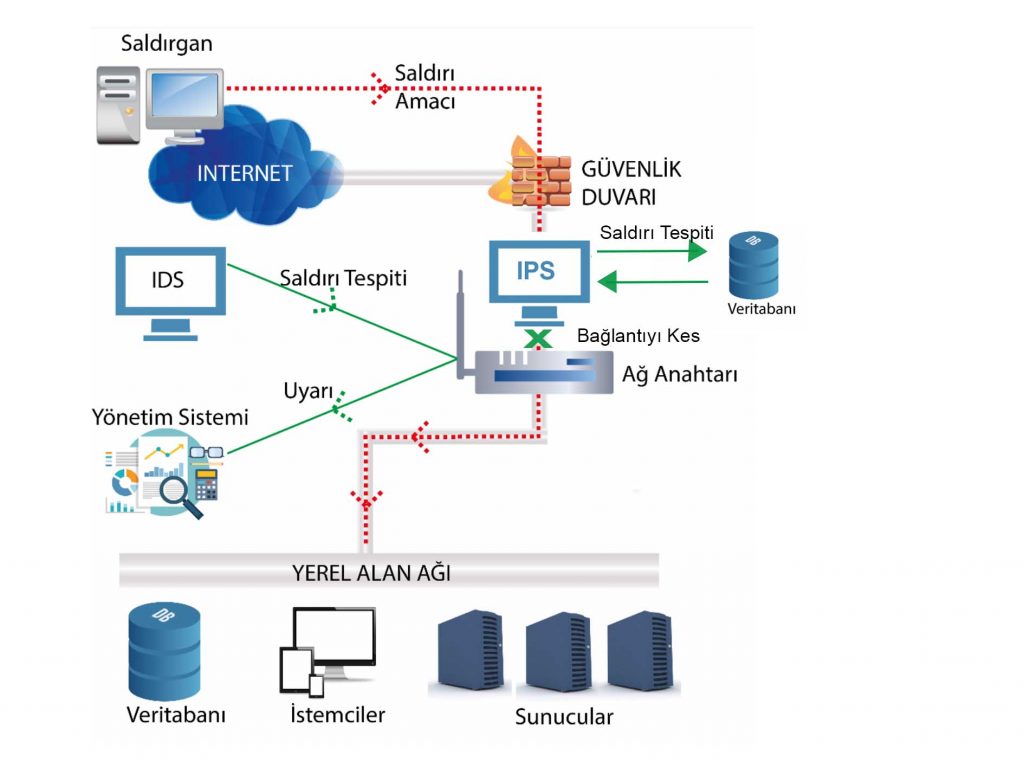

IPS ve IDS nedir neleri içerir ve çalışma şekilleri nelerdir anlatılmıştır. IDS ve IPS (Saldırı Tespit Sistemleri ve Saldırı Önleme Sistemleri) Saldırı Tespit Sistemleri tüm networkü tarar ve illegal veya şüpheli paketleri yakalar. Analiz için SIEM e gönderir iken Saldırı Önleme Sistemleri aynı işlemlere ek olarak tespit edilen paketlere tanımlanmış ilgili Policy Kurallarını uygular. Örneğin kuraldışı paketleri engellemek gibi.

IDS ve IPS (Saldırı Tespit Sistemleri ve Saldırı Önleme Sistemleri)

Saldırı Tespit Sistemleri tüm networkü tarar ve illegal veya şüpheli paketleri yakalar. Analiz için SIEM e gönderir iken Saldırı Önleme Sistemleri aynı işlemlere ek olarak tespit edilen paketlere tanımlanmış ilgili Policy Kurallarını uygular. Örneğin kuraldışı paketleri engellemek gibi.

IDS paketlere karşı aksiyon almadığı için inceleyecek bir kişi yada yazılıma ihtiyaç duyar iken IPS sürekli güncel tutulması gereken bir veritabanına ihtiyaç duyar.

IDS/IPS Sınıflandırma 6 farklı yöntem olabilir

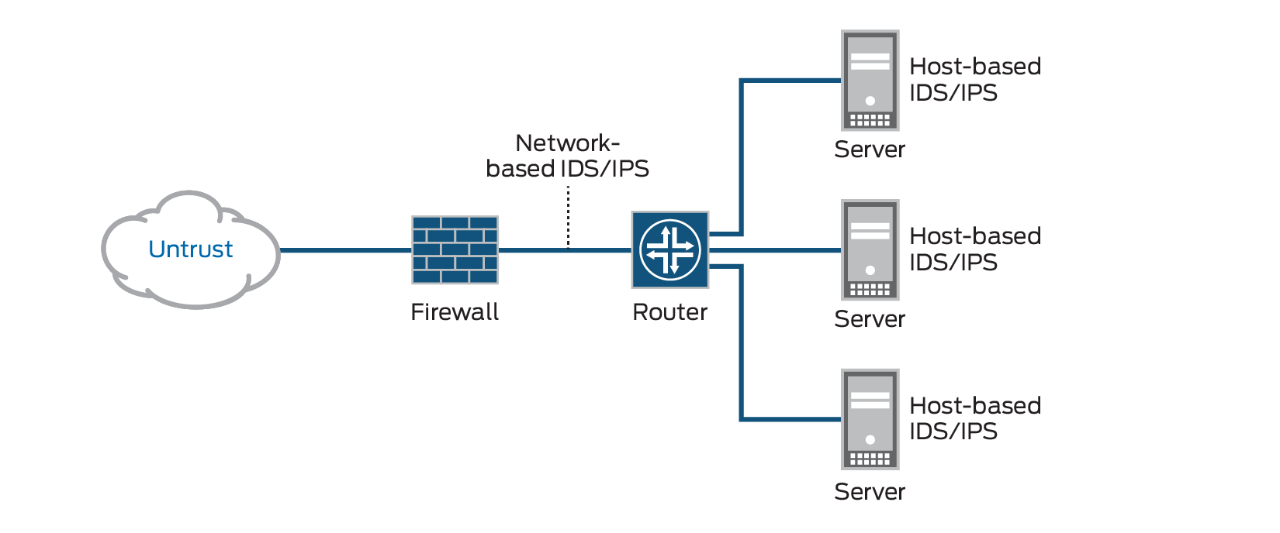

- Network Saldırı Tespit/Engelleme Network trafiğini tarar ve DMZ veya network geçiş noktalarına konumlandırılmış sanal sensörler yardımıyla ihlal ve saldırıları tespit eder. Gerekirse engeller. En bilinen açık kaynaklı NIDS örneklerden biri SNORT dur.

- Host Saldırı Tespit/Engelleme Bir Host’a özgü korumadır. Host üzerine kurulan bir agent ile giren çıkan trafiği inceler log tutar ve giriş-çıkış iznini verir ya da engeller. En bilinen örneklerden biri OSSEC dir. HIDS, yalnızca aracıların kurulu olduğu tekil iş istasyonlarını izleyebilir ve tüm ağı izleyemez. Genellikle kritik sunucularda herhangi bir saldırı girişimini izlemek için kullanılır.HIDS çok fazla kullanılmaz çünkü birden çok bilgisayarda izinsiz giriş denemelerini analiz etmesi zordur. Farklı işletim sistemleri ve konfigürasyonları ile büyük ağlarda bakımı çok zor olabilir. Sistem tehlikeye girdikten sonra saldırganlar tarafından devre dışı bırakılabilir.

- Protokol Tabanlı Saldırı Tespit/Engelleme Sunucu üzerine kurulur ve sunucuda kullanılan protokolleri monitör eder ve analiz eder. Gerekirse engeller. Örneğin PIDS, web sunucuya giren çıkan http/https protokollü trafiği denetler.

- Uygulama Prototkolü Tabanlı Saldırı Tespiti/Engelleme

- Hibrid Saldırı Tespit/Engelleme Birden fazla IDS algoritmasının aynı anda çalıştırılmasıdır.

- Wireless Saldırı Engelleme Kablosuz ağ trafiğini analiz ederek anomaliyi tespit edip saldırı girişimini engellemeyi hedefler. WIPS ler 2. Katmanda çalışırlar, RF taraması yapar, kablosuz ağda rogue(kaçak AP ) leri tespit eder.

IDS-IPS lerde Sensörler

IDS/IPS ler bir ya da birden fazla içerisinde konumlandırılan sensorlerden oluşmaktadır. Bu sensorlerin her birisinin stratejik olarak bir anlamı ve network/ag trafiğinin analizinde önemli bir iş yükü vardır. Buna ek bir bilgi ise VM (Virtual/Sanal Sistemler) platformalarında da çalışabilecek sensorler ayrıca tanımlanmıştır.

IPS omurgası içerisinde yer alan Bouncer IPS sistemleri (Bouncer=Koruyucu) multi-moduler sistemlerdir. Her modul belirli bir işlev için tasarlanmış ve özelleştirilmiştir. Bu bileşenler aşağıdaki gibi listenebilir:

- Bouncer Defence Unit (BDU) IPS in temelinde yer almaktadır. Policy tanımlamaları, koruma seviyesini belirleyen yapıdır. Ağ trafiğini etkilemez. Her vendor kendi yapılandırması içerisinde değişiklik yapabilir.

- Bouncer Control Unit (BCU) Trafiğin monitor edildiği, query loglarının yer aldığı bölümdür. Uctan uca güvenliği maximum düzeye çıkarmaktadır.

- Bouncer Report Unit (BRU) Yöneticilere kapsamlı ve deatylı rapor sunulması sağlayan modüldür. Operasyonel ve taktiksel anlamda önemli ipuçlarını sunar.

- Intelligence Plug-In Saldırı esnasında saldırganın bilgilerini toplayan moduldür. BDU ile paralel çalışmaktadır. Oluşturulan politikalar bilgi sağlayarak gereken önlemin alınmasına yüksek katkılarda bulunur.

- Alarm Center Plug-In Aslında bir çok vendor ın tanımladığı saldırı anında ya da kritik düzeyi yüksek durumlarda kullanıcının e-mail, sms ya da çağrı yoluyla uyarılmasını Sağlayan modüldür.

- Bouncer Shield Plug-In Bilinen şüpheli durumların-hedeflerin bilgilerinin güncellemesinden sorumludur. Bu bilgileri endüstri kaynaklarının kullanarak sağlar.

- Update Manager Plug-In BCU ve BDU lar için sürüm bilgileri, fix/düzeltme bilgilerini, IPS imzalarının ve güvenlik detaylarının takibini Sağlayan eklentidir. Yeni imzaların kısa sürede sisteme entegre edilmesi önem arz eden durumlardandır.

- Bouncer Inter-Connection Channel (BIC) IPS bileşenleri arasında mutlak iletişimin sorunsuz ilerlemesini sağlar. (BCU,BDU vb.)

Network Konumlandırması IDS ve IPS

- IPS ler konum olarak networkde firewall cihazının arkasına konulur yani sistemde kaynak-hedef arasına inline (seri) olarak yapılandırılır ve üzerinden geçem trafiği analiz eder. Paketleri engelleme, alarm üretme, raporlama , trafiği kaynaktan engelleme, CRC hatalarını düzeltme, Paket akışını birleştirme, TCP katmanında Sequence Number’a bakarak gelen segmentleri sıralama ve eksik varsa bildirme ve bağlantıyı resetleme gibi gerekli önlemleri alır. Networke seri bağlı olduğu için networkde yavaşlamaya sebep olmaması için IPS çok verimli ve hızlı çalışmalıdır ve ayrıca hata payı (false pozitif) çok düşük ve olmalıdır.

İmza Alarm Çeşitleri şunlardır;

- False-positive ,normal trafik veya olumlu bir hareket tarafından tetiklenen bir alarmdır.

- False-negative, yanlış bir trafik vb. durum algılandığında ve buna karşı bir imza tetiklenmediğinde oluşan alarmdır.

- True-positive, saldırıya karşı imza doğru şekilde tetiklendiğinde ve rahatsız edici trafik tespit edildiğinde oluşan alarmdır.

- True-negative, gerçek olmayan bir saldırı yakalandığında ve analiz edildiğinde bir imza atılmadığında oluşan alarmdır.

IDS Yakalama / IPS Engelleme Tespit Yöntemleri

Networkde, İmza tabanlı Yakalama ve Anomali tabanlı Yakalama gibi farklı metodlar kullanılır.

- İmza Tabanlı Yakalama: Bu yöntemde IDS şüpheli paketleri yakalar ve bilindik atakların imza patternleri ile eşleştirip gözlemler, eğer eşleşirse alarm oluşturur eşleşmez ise pakete geçiş izni verir. IPS kullanılıyor ise kuraldışı paketler engellenir.

- Anomali (Kanunsuzluk) Tabanlı Yakalama: IPS kullanılıyor ise kuraldışı paketler engellenir. zararlı aktivitenin bilinmeyen benzersiz davranış modelini izlemeyi temel alır. Yeni bir saldırıya veya bilinmeyen tehditlere karşı koruma sağlar. Anormal ve potansiyel olarak zararlı davranışları tanımlamak için ağ trafiğine bakılır ve karşılaştırılır. Olumsuz olarak false positive çok fazla yakalar çünkü NIDS’ler, davranış kalıplarına dayalı bir sistemi izler.Doğru kişinin çok fazla kaynak veya kaynak kullanması, bir anormallik gibi tespit edilebilir ve imza haline gelebilir

- Protokol Tabanlı (Stateful protokol analizi) Tespit yada yakalama protokol uyuşmazlığına dayanır. Gelen paketler profile uygun ise izin verilir değilse engellenir. Protokol tabanlı imzalar Pattern Matching’in akıllı bir uzantısı olarak düşünebilirsiniz. Bu tür bir imza ile IDS, RFC’ler tarafından tanımlanan protokol ihlallerini arar ve belirli bir alan için pattern eşleşmelerini içerebilir. Bu yöntem, iyi tanımlanmış protokoller için false-positive azaltmada etkili olmasına rağmen, protokol belirsiz veya gevşek tanımlanmış ise IDS tarafından kolayca gözden kaçırılır.

- Stateful Pattern Eşleştirme, analizi tek bir pakete dayandırmaktan ziyade, kurulan oturu-mun bağlamını hesaba kattığı için biraz daha karmaşık bir yaklaşım sunar. Bir akış içinde birkaç paket arasında dağıtılabilen stringler arayarak şablon eşlemesini yapar. Örnek verecek olursak paket içerisinde “vi” stringi algılanırsa ve bir sonraki pakette “rüs” algılanırsa, bu durum için alarmı tetikleyerek, Pattern Matching iyileştirilebilir. Bununla birlikte çok fazla bellek ve sistem kaynağı kullanması sebebiyle Pattern Matching’e göre yavaştır.Pattern Matching kadar olmasa da çok sayıda false -positive sonuç üretebilir.

- Heuristic Tabanlı Analiz, Sezgisel tabanlı bir imza, bir alarmın tetiklenip tetiklenmeyeceğini belirlemek için algoritma kullanır. Bu tür bir analizin ve uyarının bir örneği, belirli bir ana makinede eşik değerlerin eşik sayısı taranırsa bir alarm veren bir imza olacaktır. İmza ayrıca, örneğin bir çevre yönlendiricisi gibi belirli bir kaynaktan gelen SYN paketleri ile sınırlandırılabilir. Sezgisel tabanlı imzalar, belirli saldırı türlerini tespit etmenin tek yolu olsa da, benzersiz ağ ortamlarına daha iyi uyum sağlamaları için ayarlama ve modifikasyon gerektirir. Bununla birlikte , belleği ,CPU’yu ve sistem kaynağını çok fazla kullanır.

Kötü niyetli paketleri tespit edip SIEM e raporlar ve engeller. IDS den farkı paketleri rapor etmek ile yetinmeyip kötü amaçlı paketleri engellemesidir. Bu yönüyle IDS den daha etkilidir.

IPS -IDS Karşılaştırma

|

|

IPS |

IDS |

|

Network Konumu |

In-Line (seri bağlı) |

Out of band (paralel bağlı) |

|

Operasyon Modu |

Aktif. Atak yapan trafiği aktif olarak engelleyebilir. |

Pasif. Sadece atak yapan trafiği tespit eder yakalar. Herhangi bir aksiyon almaz. |

|

Yakalama Metodu |

İmza tabanlı, kural tabanlı anomali tabanlı yakalama |

İmza tabanlı, kural tabanlı anomali tabanlı yakalama |

|

Engelleme Seçeneği |

Network seviyesinde paket engelleme, bağlantı resetleme ve alarm oluşturma. |

Alarm oluşturma ve bağlantı resetleme. |

|

Donanımsal Özellik |

DPI derin analiz yapabilmek için yüksek performans. |

Yüksek performans şart değildir çünkü trafiğe bir müdahele yoktur. |

Firewal ve IPS-IDS Karşılaştırma

|

|

Firewall |

IPS-IDS |

|

Network Konumu |

Trafik kontrolü için networkün önüne konulur. |

Firewall arkasında ya seri yada paralel bağlı |

|

Ana Kullanım Amacı |

Farklı network zone lar arası trafik kontol. İzin verir yada engeller. |

Network paketlerini taramak ve atakların imzası ile eşleşen paket trafiklerini engellemek yada alarm oluşturmak |

|

Yakalama Metodu |

IP adresi yada port engelleme yada izin için Layer 4 e kadar çalışır. |

İmza tabanlı, kural tabanlı anomali tabanlı yakalama |

|

Engelleme Seçeneği |

Network seviyesinde paket engelleme |

Atakları yakalar ve alarm oluşturur yada trafiği bloklar. |

|

Donanımsal Özellik |

DPI derin analiz yapabilmek için yüksek performans. |

DPI derin analiz yapabilmek ve trafiği yavaşlatmamak için yüksek performans. |

Açıklar (vulnerability) ve Saldırılar (exploit)

Bilinen veya tanınmış Açıklar (CVE de tanımlanmış) ve tanımlanmamış ilk görülen sızmalar (zero day exploit) olarak karşımıza çıkar. CVSS açıkların ciddiyet sıralamasını bir kod ile tanımlar.

Saldırılar 5 temel kategoriye ayrılır.

1. Donanımsal: Zayıf kriptolama, konfigürasyon eksikliği veya üretici yazılım açıkları.

2. Yazılımsal: Hafıza güvenlik ihlalleri (buffer overflows, over-reads, dangling pointers), giriş onay hataları (code injection, cross-site scripting(XSS), directory traversal, email injection, format string attacks, HTTP header injection, HTTP response splitting, SQL injection), privilege-confusion bugs (clickjacking, cross-site request forgery, FTP bounce attack), race conditions (symlink races, time-of-check-to-time-of-use bugs), side channel attacks, timing attacks and user interface failures (blaming the victim, race conditions, warning fatigue).

3. Network:Kriptolanmamış iletişim hattı,man-in-yhr-middle saldırılar,domain hırsızlığı, typesquating, zayıf network güvenliği, kimlik ve şifre hataları.

4. Kişisel: Zayıf tanımlanmış kurallar, güvenlik eksikleri, kurallara uyumlarda zayıflık, zayıf şifre yönetimi sebebiyle oluşabilecek saldırılar (phishing, spear phishing, pretexting, honey trapping, smishing, waterholing veya whaling).

5. Fiziksel Alan: Zayıf fiziksel güvenlik , tailgating ve erişim için anahtar kart eksikliği.

Genel olarak saldırılar (exploit) yazılım yada sistemin güvenilirlik, bütünlük ve devamlılık durumlarına (confidentiality, integrity, availability - CIA triad) zarar verirler. Örneğin, saldırgan ele geçirdiği bir PC ye kötü yazılım malware kurup güvenilirliğine zarar verir, yada web sunucuya zararlı kod enjekte ederek sistemin bütünlüğüne zarar verir yada DOS ataklar ile sistemin sürekliliğine zarar verir.

Ağ Trafik Analizinde , Derinlemesine Paket İnceleme (DPI), Anomali Tespit sistemleri, Port bağımsız Protokol Tanıma (PIPI), Ngrep veya Honeyot sistemler kullanılır.

Açık taramadan sonra Sızma testlerinden Pentest ıle açık kapılardan girecek atakların testleri yapılabilir. Network Pentest (Ağ Sızma Testi) ve Web Application Pentest (Web Uygulama Sızma Testi) metodolojilerine ek olarak Mobile Application Penetration Testing (Mobil Uygulama Sızma Testi), Social Engineering Testing (Sosyal Mühendislik Testi) ve DDOS test türleride mevcuttur

Simet Bilişim Teknolojileri olarak geniş ürün çeşitlerimiz ve müşteri ihtiyaçlarını karşılayan son teknoloji çözümleri sunmaktayız.

IDS-IPS Güvenliğini ve Avantajlarını doyasıya yaşayabileceğiniz UTM Firewall ürünlerimizi inceleyebilirsiniz.